Secure Administration Forest

Contenu de l'offre

L'objectif principal de la forêt d'administration est de sécuriser les comptes d'administration et les postes de travail Active Directory. Il augmente également le niveau de sécurité de l'environnement de production rapidement et sans modifications importantes.

La forêt d'administration est construite à partir des composants suivants :

- Une forêt Active Directory durcie et dédiée

- Des certificats et une PKI

- Des images Windows sécurisées et une usine permettant de les construire et de les maintenir

- Une solution de patch management

- Une solution de sauvegarde sécurisées et des procédures de restauration

- Une solution de surveillance de la sécurité

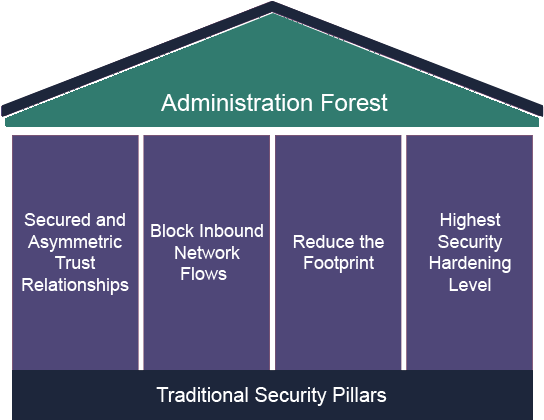

Pour obtenir ces résultats, la forêt d'administration respecte les quatre piliers suivants :

1.1 Une forêt Active Directory durcie et dédiée

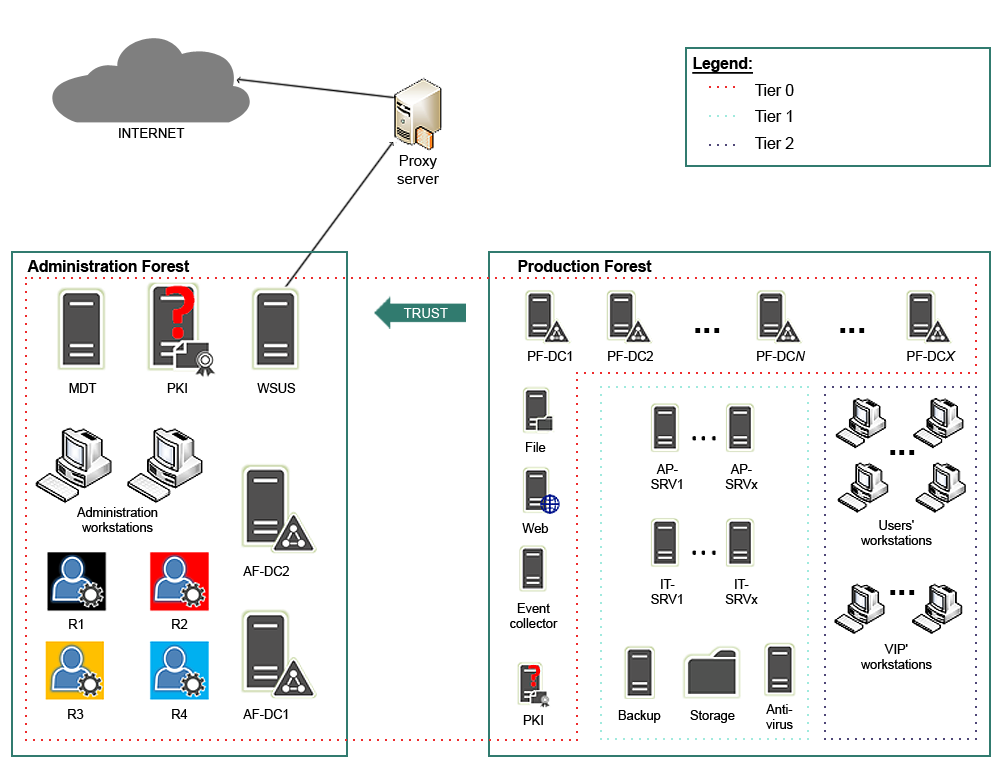

Pour sécuriser l'administration d'une ou plusieurs forêt Active Directory, il est nécessaire de créer une forêt, dite d'administration, qui hébergera les comptes administrateur et les postes d'administration. Cette forêt est approuvée par la ou les forêts AD administrées et les flux réseau sont contrôlés par un firewall et/ou l'utilisation du protocole IPSec.

Le schéma suivant donne un aperçu de l'architecture de la solution :

Des comptes à faible privilège appartenant à la forêt d'administration sont utilisés pour administrer la ou les forêts de production.

Aucune application métier n'étant installée dans la forêt d'administration, il est alors possible d'appliquer le niveau de durcissement le plus élevé sur cette forêt, les comptes administrateur et les postes d'administration sans impacter le fonctionnement des applications qui sont en production.

Un serveur de collecte (Event collector) est utilisé pour collecter et consolider les journaux des contrôleurs de domaine et des postes d'administration.

Si besoin, un server SAS durci et surveillé, installés en production, est utilisé pour partager et échanger des informations entre la production et les postes d'administration.

1.2 Des certificats et une PKI

L'utilisation de certificats est nécessaire pour délivrer les services suivants :

- L'authentication smart card

- L'authentication et le chiffrement des flux réseau avec le protocole IPSec

- Le chiffrement HTTP (HTTPS)

- La signature de code

Les différents scénarios et niveau de sécurité possibles seront présentés lors d'atelier pour prendre en compte les objectifs et les contraintes du client.

1.3 Une usine et des images Windows sécurisées

La forêt d'administration est construite à partir d'images durcies et un processus sécurisé.

Pour garantir un niveau de sécurité optimal pendant la construction de la forêt d'administration, les caractéristiques des 2 images (serveur et poste de travail) sont les suivantes :

- Application du durcissement dans l'image et forcée à nouveau dans l'AD

- Blocage des flux réseau entrant

- Chiffrement du disque

- Application des derniers correctifs de sécurité et des signatures de l'antivirus avant le raccordement au réseau

- Gestion personnalisée des comptes et groupes locaux

Ces images seront créées et maintenues à partir d'une plateforme MDT.

Cette solution sera documentée pour permettre de mettre à jour les images, ajouter de nouveaux pilotes et applications.

1.4 Patch Management

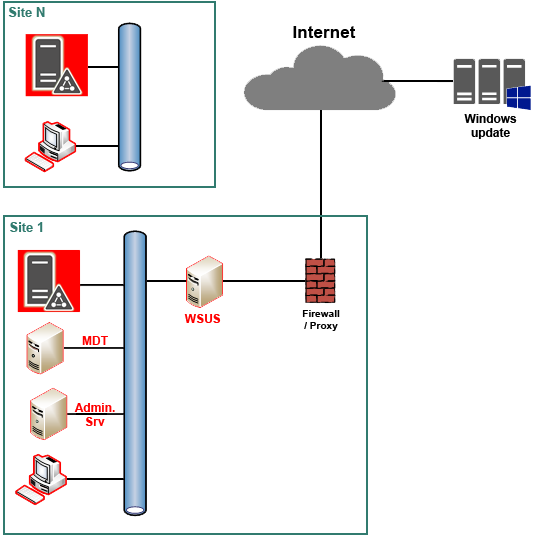

La solution de gestion des correctifs est basée sur un serveur WSUS dédié comme décrit dans le schéma suivant :

Cette solution de gestion des correctifs est utilisée pour déployer automatiquement des mises à jour de sécurité sur tous les ordinateurs membres de la forêt d'administration.

Les vagues de déploiement et la configuration WSUS seront définies lors des ateliers techniques.

1.5 Sauvegarde et restauration sécurisées

Pour réduire l'attaque de surface sur les contrôleurs de domaine dans la forêt d'administration, une solution de sauvegarde sécurisée est utilisée pour sauvegarder et restaurer les contrôleurs de domaine. Cette solution est basée sur des composants Microsoft natifs.

Cette solution permet de garantir la confidentialité, l'intégrité et la disponibilité des sauvegardes.

1.6 Surveillance de la sécurité

Pour détecter les signaux faibles, pouvoir tracer et comprendre les actions réalisées, HUB Defense fournit la configuration des journaux pour tous les ordinateurs de la forêt d'administration, le serveur collecteur d'évènements, le serveur SAS et le serveur Web utilisés pour publier les informations nécessaires pour le fonctionnement de la PKI.

Pour pallier la potentielle suppression des journaux et faciliter la consolidation et le traitement des journaux sans exposer la plateforme d'administration, les journaux d'événements des machines de la forêt d'administration et du serveur SAS sont exportés vers un serveur de collecte.

HUB Defense fournit également la liste des évènements à surveiller.

Bénéfices

Le tableau suivant décrit les avantages en termes de sécurité et d'exploitation :

| Sécurité | Exploitation | |

|---|---|---|

| Sécurisation des comptes d'administration AD | Tâches automatiques | |

| Des verrous techniques permettront de protéger l'utilisation des comptes d'administration AD. La centralisation de ces comptes permet également de faciliter la surveillance et l'analyse des actions réalisées. |

Les sauvegardes des contrôleurs de domaine de la forêt d'administration sont automatiquement effectuées et envoyées sur un espace de stockage. Les journaux des machines de la forêt d'administration sont sauvegardés et centralisés pour faciliter leur traitement. |

|

| Secure AD administration workstations | Mutualisation | |

| Les postes de travail d'administration sont durcis avec le plus haut niveau de sécurité, avec seulement des outils d'administration, pas d'accès Internet et pas d'application de messagerie. Les administrateurs des environnements de production ne peuvent pas modifier la configuration du poste de travail. |

Il est possible d'utiliser la même forêt d'administration pour gérer plusieurs forêts de production. | |

| Augmentation du niveau de sécurité de l'environnement de production sans modifications importantes | Supportabilité | |

| La protection des comptes et des postes d'administration permet d'élever rapidement le niveau de sécurité des forêts de production en évitant l'exposition de ces comptes et en bloquant les attaques possibles sur les postes d'administration. | La solution est basée exclusivement sur des composants Microsoft natifs. | |

| Déploiement sécurisé | Compatibilité | |

| La forêt d'administration est basée sur une image sécurisée avec une stratégie de déploiement sécurisée. | La forêt d'administration peut être utilisée pour gérer les forêts de production Windows Server 2008 à 2019. | |

| Détection des signaux faibles | Standardisation des outils et des procédures d'administration | |

| La configuration des journaux permet de détecter les tentatives d'attaques. | Les administrateurs de domaine utiliseront des outils et des procédures communs pour gérer la forêt de production Active Directory. Seuls les outils et scripts autorisés pourront être utilisés. |

|

| Traçabilité | ||

| Toutes les actions réalisées sur les comptes d'administration et les postes de travail sont centralisées et enregistrées. |

Comme précédemment indiqué, une forêt d'administration peut être utilisée pour gérer plusieurs forêts de production. La réutilisation de nombreux livrables est également possible pour rehausser le niveau de sécurité des autres environnements (liste non exhaustive) :

- Usine et images Windows sécurisées

- Document d'architecture

- Guide d'installation

- Guide d'exploitation

- La plateforme de construction des images

- L'image serveur durcie

- L'image poste d'administration durcie

- Certificats et PKI

- Document d'architecture

- Guide d'installation

- Guide d'exploitation

- Plateforme PKI

- Security Monitoring

- Configuration des journaux des contrôleurs de domaine

- Configuration des journaux des serveurs membres

- Configuration des journaux des postes d'administration

- Configuration WinRM pour l'export des journaux

- Liste des évènements à surveiller

- Sauvegarde et restauration sécurisées

- Document d'architecture

- Guide d'installation

- Guide d'exploitation

- Procédures de restauration

- Script de sauvegarde

- Patch Management

- Document d'architecture

- Guide d'installation

- Guide d‘exploitation

- Active Directory forest

- Guide d'exploitation de la forêt d'administration

- Matrice de flux réseau

- Les paramètres de durcissement du domaine AD

- Les paramètres de durcissement des contrôleurs de domaine

- Les paramètres de durcissement des serveurs membres

- Les paramètres de durcissement des postes d'administration

- Script d'installation et de configuration

Retour aux offres Demander un devis

Contact

Faites-nous part de votre projet, de votre besoin en conseils ou du service que vous avez identifié. Nous reviendrons vers vous dans les meilleurs délais.